La sicurezza aziendale oggi è legata a una complessa rete di sistemi e relazioni.

Ogni organizzazione dipende da un ecosistema esteso di fornitori, partner e applicazioni che partecipano ai processi più critici, come logistica, servizi in cloud, sistemi industriali, strumenti di pagamento e gestione dei dati. Questa interdipendenza ha moltiplicato l’efficienza, ma ha anche, notevolmente, esteso la superficie d’attacco di ogni azienda.

Il rischio non risiede più soltanto nei sistemi interni, ma anche e soprattutto nelle integrazioni con il mondo esterno, che molto spesso non sono correttamente monitorate e tracciate in maniera accurata.

Per chi governa la sicurezza, il problema è diventato strutturale.

Durante il processo di onboarding dei fornitori, la sicurezza viene spesso trattata come un requisito formale più che come una valutazione basata sul rischio, e le verifiche successive si riducono a controlli occasionali.

Nel frattempo, i sistemi e gli strumenti dei fornitori evolvono, i subfornitori cambiano e le dipendenze si moltiplicano in maniera esponenziale, creando una complessa infrastruttura di collegamenti che risulta molto complicato tracciare.

In molte realtà, il team di sicurezza non possiede, o non è in grado di elaborare, un inventario aggiornato di chi effettivamente accede alle infrastrutture o scambia dati con l’organizzazione.

Questo vuoto informativo è diventato oggi uno dei principali vettori di vulnerabilità.

La supply chain digitale e il nuovo vincolo di compliance

L’evoluzione normativa ha sancito ciò che la pratica aveva già mostrato, che la sicurezza non è un attributo isolato.

La Direttiva NIS2 ha introdotto un principio molto chiaro e fino ad ora mai realmente considerato, cioè che la responsabilità della sicurezza si estende ai fornitori e ai partner rilevanti.

Le organizzazioni sono oggi obbligate a dimostrare di aver valutato la postura di sicurezza delle terze parti e di avere processi di monitoraggio continuo. NIS2 estende il concetto di misure tecniche e organizzative adeguate a tutta la catena del valore, questo significa che un fornitore critico, se vulnerabile, può determinare la non conformità dell’intera filiera di produzione.

Per i CISO questo rappresenta un cambio di prospettiva che porta la gestione dei fornitori all’interno della governance del rischio, superando la visione di attività marginale. Occorre integrare il controllo di terze parti nei processi di procurement, definire clausole contrattuali di sicurezza, mantenere evidenze e report aggiornati. È una transizione che richiede strumenti e metodi capaci di trasformare la compliance in un esercizio di controllo reale, non in un archivio di documenti statici.

Nel 2025 Jaguar Land Rover ha dovuto sospendere la produzione dopo l’attacco ransomware a un proprio fornitore logistico.La catena di approvvigionamento di componenti si è interrotta e, in pochi giorni, un incidente esterno ha compromesso la continuità di un sistema industriale complesso. In quell’episodio non è fallita la tecnologia, ma la visibilità: il rischio del partner non era misurato, l’interdipendenza tra processi non era stata modellata con sufficiente dettaglio.

Poche settimane dopo, un attacco informatico ai sistemi centrali di diversi aeroporti europei, tra cui Heathrow, Bruxelles e Berlino Brandenburg, ha paralizzato i servizi di check-in e imbarco. Anche in questo caso, l’attacco era dovuto alla vulnerabilità di un fornitore esterno integrato nei processi aeroportuali. L’impatto è stato immediato, con migliaia di passeggeri bloccati, costi straordinari per le compagnie e un danno reputazionale molto elevato per l’intero settore aeroportuale.

Entrambi i casi rivelano la stessa debolezza: un ecosistema altamente interconnesso in cui una ridotta visibilità sui fornitori si traduce in vulnerabilità sistemica.

Il Third-Party Risk Management (TPRM) nasce come risposta operativa a questa complessità. Un modello maturo di gestione delle terze parti non si limita a catalogare i fornitori, ma ne analizza il ruolo nel processo produttivo e la loro esposizione.

L’obiettivo è creare una rappresentazione coerente dell’ecosistema di dipendenze: chi accede a cosa, da dove e con quale livello di controllo. Le organizzazioni più avanzate adottano approcci di valutazione continua, integrando fonti di threat intelligence, risultati di audit e dati di performance operativa. Un fornitore non è più “conforme o non conforme”: viene misurato in termini di rischio residuo e di impatto potenziale.

Questo richiede una collaborazione stretta tra le funzioni di sicurezza, procurement e legale, ma soprattutto una base dati affidabile.

È su questo punto che la tecnologia diventa un elemento abilitante, non sostitutivo del giudizio umano.

Navigare in un ecosistema digitale senza una base dati aggiornata significa procedere a istinto. Anche con la rotta migliore, basta poco perché la direzione si perda.

Le relazioni con i fornitori, i flussi di comunicazione tra sistemi e la dipendenza da servizi esterni cambiano con tale frequenza che ogni fotografia statica del rischio diventa rapidamente obsoleta. Proprio per questo il controllo dev’essere continuo, alimentato dai dati che descrivono in tempo reale come evolve l’ecosistema digitale dell’organizzazione.

Un approccio data-driven consente di rappresentare in modo dinamico la rete di connessioni che lega infrastrutture, processi e partner. L’obiettivo è rappresentare il rischio in modo dinamico, attraverso una mappa che evidenzi aree di concentrazione, percorsi di propagazione e impatti operativi, superando la staticità degli inventari tradizionali.

Il passo successivo è la costruzione di un digital twin della supply chain: un modello che replica i flussi reali e simula la propagazione di un evento cyber o di un’interruzione di servizio.

Questo “gemello digitale” consente al CISO di valutare l’effetto domino di un incidente su fornitori critici, calcolare tempi di ripristino e stabilire priorità di mitigazione basate su dati concreti.

È un cambiamento profondo che trasforma la sicurezza da insieme di controlli a strumento di previsione e governance.

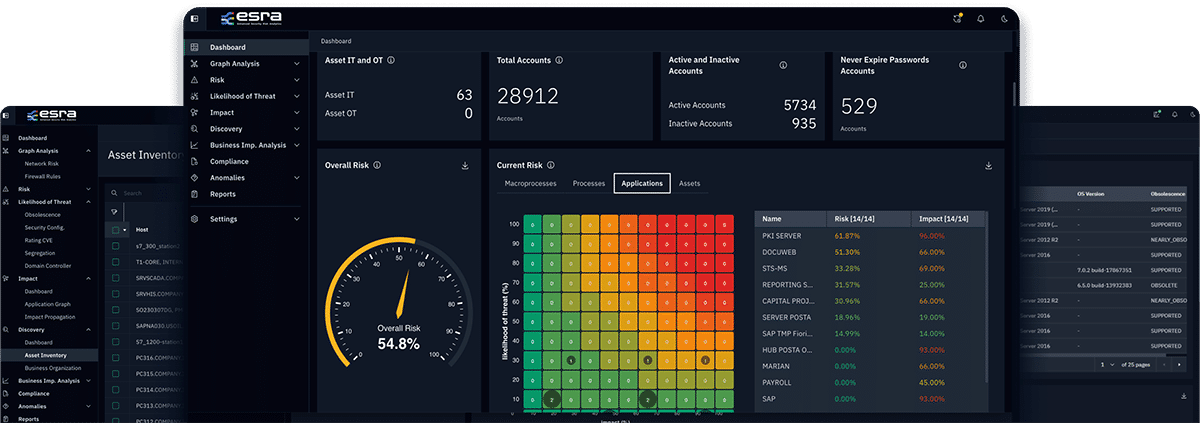

Da questa evoluzione nasce ESRA, una piattaforma concepita per integrare analisi automatizzata, correlazione cross-domain e modellazione predittiva in un unico ambiente operativo

Ogni relazione, dal flusso di rete al vincolo contrattuale, è tracciata e valutata in funzione del suo impatto sui processi aziendali, così da fornire al CISO una visione completa e aggiornata della propria esposizione.

Grazie a un’architettura completamente agentless, la piattaforma osserva la propagazione delle minacce in tempo quasi reale, mantenendo invariata la continuità operativa. Questa caratteristica consente di monitorare l’ecosistema digitale senza introdurre componenti invasivi, garantendo una visibilità costante anche negli ambienti più complessi.

I dati raccolti alimentano un ciclo di monitoraggio continuo, tracciano le azioni di mitigazione previste da NIS2 e ISO 31000 e forniscono alla governance una base oggettiva per la valutazione del rischio.

Il risultato è un sistema che integra la sicurezza nei processi decisionali e nella strategia d’impresa, offrendo al management una base oggettiva per orientare le scelte. In questo modo, la sicurezza diventa una componente strutturale della resilienza organizzativa.

La gestione delle terze parti è oggi un elemento centrale nella valutazione della sicurezza aziendale, come previsto dalla Direttiva NIS2.

Valuta il livello di maturità della tua organizzazione nella gestione dei fornitori: compila il questionario

ai.esra SpA – strada del Lionetto 6 Torino, Italia, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Questo sito si impegna a garantire l’accessibilità digitale secondo la normativa europea (EAA). Per segnalare problemi di accessibilità, scrivi a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Tutti i diritti riservati