Per molti anni il Cyber Risk Management è stato interpretato come un semplice esercizio di controllo, limitato a momenti specifici e dilazionati nel tempo. L’idea alla base di tale attività era quella di portare ordine in ambienti complessi, attraverso attività che consentissero di sapere cosa esisteva, valutare il rischio in momenti definiti e dimostrare che le misure di sicurezza fossero presenti e attive.

Questo approccio risultava coerente e funzionale soltanto in contesti tendenzialmente stabili in cui le infrastrutture evolvevano lentamente, i perimetri erano più leggibili e le dipendenze applicative più semplici da ricostruire.

Una fotografia accurata dell’ambiente IT poteva restare rappresentativa nel tempo e un risk assessment condotto in modo statico offriva indicazioni sufficientemente affidabili per supportare anche decisioni delicate. Questo modello ha avuto un ruolo importante perché ha introdotto disciplina, un linguaggio condiviso e i primi meccanismi strutturati di governo del rischio.

Le infrastrutture contemporanee hanno ormai raggiunto un elevato livello di complessità e dinamicità, la diffusione del cloud ha reso il cambiamento continuo, le architetture ibride hanno aumentato il numero di interconnessioni e l’estensione dell’ecosistema digitale ha superato i confini tradizionali dell’IT. Una parte crescente dei processi di business dipende oggi da sistemi che vivono interamente all’esterno dell’organizzazione, ma che ne condizionano la continuità operativa quotidiana.

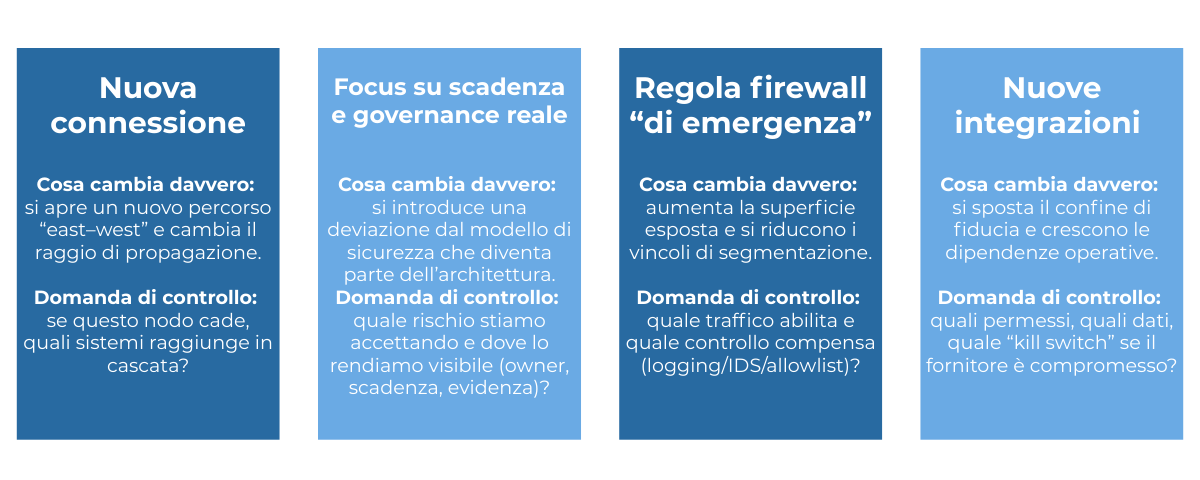

In questo scenario il rischio non si manifesta più solo in presenza di un attacco esplicito, ma può cambiare ogni volta che l’organizzazione modifica un qualsiasi parametro del proprio assetto operativo. Scelte tecniche spesso legittime, introdotte per rispondere a esigenze immediate, possono alterare l’esposizione senza produrre segnali evidenti. Il rischio può così nascere da qualsiasi movimento interno all’organizzazione, non esclusivamente dall’azione di un avversario esterno.

A questo si aggiunge un elemento spesso sottovalutato: il tempo. I processi di risk management standard lavorano su cicli che si misurano in settimane o mesi, mentre le condizioni del perimetro possono cambiare nel giro di poche ore a partire anche da semplici modifiche collaterali nella configurazione dei sistemi.

In questo modo, la distanza tra ciò che si ritiene di avere sotto controllo e ciò che esiste realmente aumenta in misura esponenziale, richiedendo inevitabilmente l’utilizzo di strumenti automatizzati che superino i limiti oggettivi dell’intervento umano.

Uno dei limiti più evidenti dei modelli tradizionali riguarda il modo in cui il rischio viene rappresentato, spesso come un elemento circoscritto e controllabile all’interno dell’infrastruttura, affrontabile attraverso specifici interventi manuali.

Questa lettura risulta rassicurante perché permette di stabilire una relazione lineare tra causa ed effetto e di considerare il problema “risolto” una volta completato l’intervento, ma semplifica una realtà che, nella operatività, si manifesta in modo decisamente più articolato.

Nel contesto reale delle organizzazioni, infatti, raramente il rischio resta confinato nel punto in cui viene individuato, ma quasi sempre tende a seguire le relazioni tra asset, applicazioni e processi, aumentando l’impatto in funzione dei percorsi al loro interno.

Quando il rischio si distribuisce in questo modo, una lettura focalizzata sul singolo elemento perde ovviamente di efficacia, mentre diventa necessario comprendere il comportamento nell’intero sistema per valutare se l’esposizione resta gestibile o è destinata a trasformarsi in un impatto significativo.

A partire da queste considerazioni, risulta evidente come alla base del nuovo approccio al Cyber Risk vi sia la consapevolezza, che assume oggi un ruolo concreto e imprescindibile.

La consapevolezza emerge quando l’attenzione si sposta dagli oggetti ai percorsi, dagli asset ai processi, dalle singole condizioni alle complesse dipendenze operative. È in questo passaggio che molte organizzazioni incontrano una frizione significativa, perché comprendere ciò che si sta realmente rischiando porta alla luce aree grigie e decisioni che non possono più essere rimandate.

Ciò fa sì che il fattore rischio sia ormai diventato un elemento significativo alla base di qualsiasi scelta, per cui deve essere leggibile anche da chi è chiamato a prendere decisioni, senza rimanere confinato in una dimensione esclusivamente tecnica.

Chiunque oggi deve essere in grado di capire e interpretare il rischio, per essere in grado di sostenere le proprie scelte sulla base di tempi, costi e responsabilità.

Questo passaggio implica un cambio di linguaggio, prima ancora che di strumenti. Per lungo tempo la sicurezza ha comunicato attraverso indicatori fondamentali per chi opera sui sistemi, ma poco adatti a supportare decisioni che coinvolgono l’organizzazione nel suo insieme.

Chi governa un’azienda non cerca un elenco di vulnerabilità o lo stato di avanzamento di un piano di patching, ma una comprensione chiara dell’esposizione assunta e delle conseguenze delle scelte in corso.

In questo contesto cambia anche il ruolo di chi governa la sicurezza. Il CISO assume una funzione interpretativa, chiamato a tenere insieme dettaglio e visione, precisione tecnica e leggibilità decisionale. Le informazioni devono poter reggere una decisione reale, anche quando implica compromessi o l’assunzione consapevole di rischio.

La maturità del Cyber Risk Management si manifesta proprio in questa capacità di mantenere coerenza nel tempo, anche quando lo scenario evolve e le priorità devono essere rimesse in discussione

Il cambiamento descritto mostra come il Cyber Risk Management non possa più basarsi su fotografie statiche né su esercizi periodici di controllo. Quando il rischio evolve insieme all’organizzazione, diventa necessario disporre di una lettura continua dell’ecosistema digitale e delle relazioni che ne determinano l’esposizione reale.

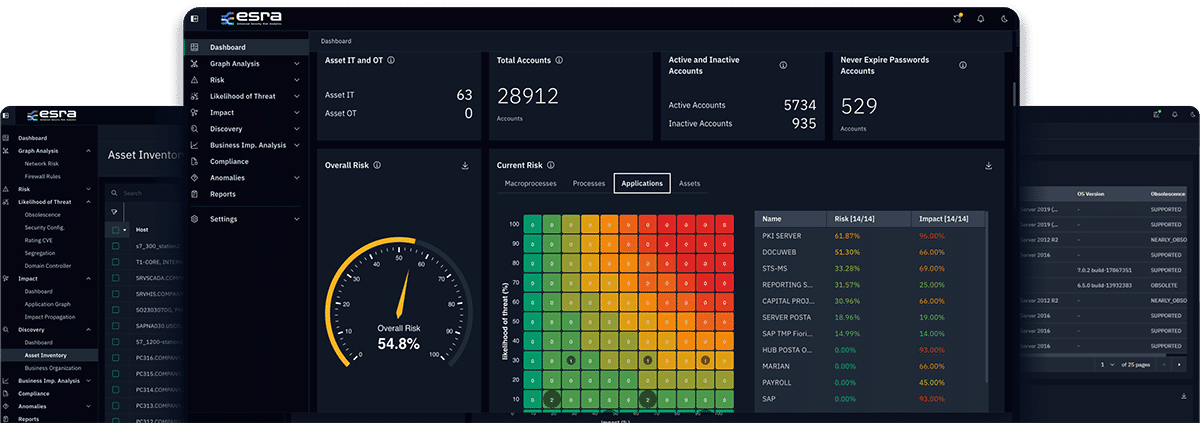

ai.esra si inserisce in questo contesto come risposta concreta a questa esigenza. La piattaforma è pensata per accompagnare l’organizzazione nella comprensione del proprio rischio nel tempo, mettendo in relazione infrastruttura, applicazioni e processi e rendendo visibili le conseguenze delle scelte operative prima che si traducano in impatto.

ai.esra SpA – strada del Lionetto 6 Torino, Italia, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Questo sito si impegna a garantire l’accessibilità digitale secondo la normativa europea (EAA). Per segnalare problemi di accessibilità, scrivi a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Tutti i diritti riservati