En los últimos años, el tema del Cyber Risk está atravesando continuas transformaciones en términos de normativas, tecnologías y enfoques metodológicos.

Esta transformación suele abordarse mediante la construcción de modelos cada vez más ordenados y coherentes, marcos de referencia, políticas bien definidas y procedimientos diseñados para cubrir todos los escenarios. Esto ha ayudado a las organizaciones a dar estructura a un dominio complejo, un paso necesario que en muchos casos ha funcionado.

Sin embargo, hoy emerge un límite importante en estos modelos, que describen únicamente cómo debería gestionarse el riesgo en condiciones estables, cuando el contexto es predecible y el tiempo no es un factor crítico. En la realidad operativa, no obstante, las cosas rara vez suceden de este modo; las alertas pueden llegar cuando los servicios ya han dejado de funcionar, el incidente ya está en curso y las amenazas ya han producido su impacto.

En situaciones como estas, la gestión del Cyber Risk se convierte en una secuencia de decisiones que deben tomarse rápidamente, a menudo con información incompleta y márgenes de maniobra limitados. Resulta entonces fundamental la capacidad de la organización para orientarse en un escenario cambiante, donde las prioridades se modifican de forma repentina y alguien debe asumir la responsabilidad de decidir primero qué hacer y cómo hacerlo.

Las cinco preguntas que siguen se inscriben en esta interpretación y ofrecen una clave de lectura para observar el riesgo mientras toma forma en las actividades cotidianas de la organización, entre decisiones operativas y responsabilidades concretas.

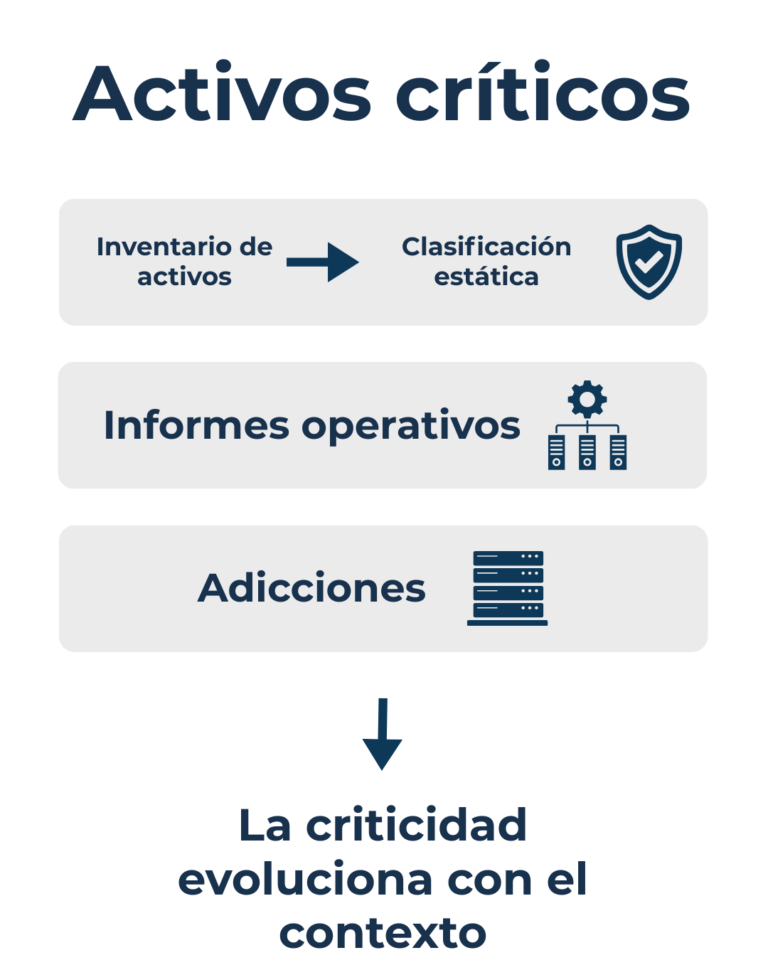

Casi todas las empresas saben enumerar sus activos. Muchas también saben clasificarlos por criticidad. El problema surge cuando se pasa del plano teórico al operativo. Un activo puede clasificarse como crítico porque lo fue en el pasado o porque lo es “por definición”, pero puede haber perdido parte de su peso real con el tiempo. Por el contrario, un activo marginal puede volverse central por la forma en que está conectado a otros sistemas o procesos.

La criticidad de un activo suele emerger de manera gradual, siguiendo la evolución del contexto operativo. Sistemas concebidos como marginales asumen con el tiempo un papel central, sosteniendo funciones que se vuelven esenciales sin que este cambio sea siempre reconocido.

Muchos incidentes se originan en áreas consideradas secundarias, donde con el tiempo la atención se ha desplazado hacia otro lugar. En estos contextos, el riesgo tiende a crecer de forma poco visible, sin señales inmediatas. El inventario sigue siendo una base indispensable, pero la criticidad real de un activo emerge del modo en que está insertado en el contexto operativo y de las relaciones que desarrolla, más que de la etiqueta asignada en una fase inicial. Porque un activo se vuelve crítico por cómo está integrado en el sistema, no por cómo está clasificado en un documento.

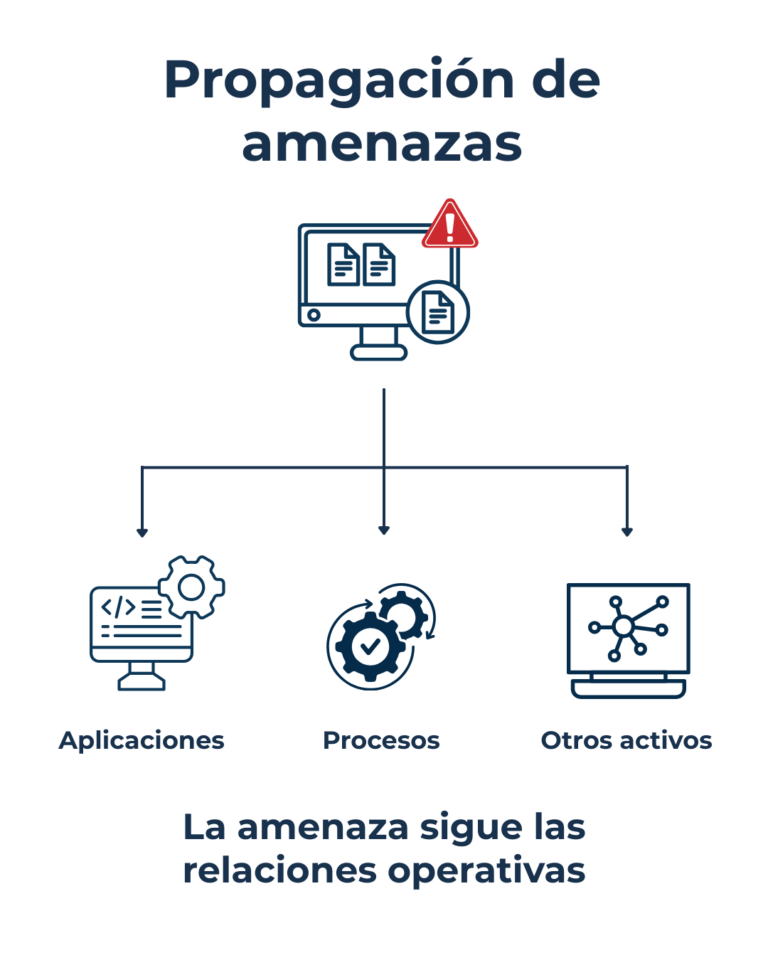

Esta es, quizás, la pregunta más subestimada en el Cyber Risk Management tradicional. Durante años, la atención se ha centrado principalmente en los puntos de entrada: por dónde puede entrar un atacante, qué vulnerabilidad puede explotarse, qué sistema está más expuesto. Todas preguntas legítimas, pero parciales.

En el contexto actual, el verdadero riesgo no es tanto dónde entra una amenaza, sino hasta dónde puede llegar. Las infraestructuras modernas están formadas por relaciones, comunicaciones de red, dependencias aplicativas e integraciones entre sistemas que, individualmente, funcionan correctamente. Es a lo largo de estas relaciones donde el riesgo se mueve y se propaga.

La visión en silos tiene dificultades para interceptar este fenómeno. Analizar un sistema a la vez devuelve una percepción de control que a menudo es ilusoria. Una amenaza rara vez permanece confinada al activo inicial. Se propaga aprovechando lo que la infraestructura permite hacer, no lo que está teóricamente previsto.

Comprender la propagación significa observar el riesgo como un fenómeno dinámico, que atraviesa el sistema siguiendo trayectorias a menudo no documentadas. Significa preguntarse no solo “qué ocurre si este activo se ve comprometido”, sino “qué otros activos y procesos se ven involucrados en cascada”.

En este sentido, el riesgo debe analizarse a partir del conjunto de relaciones que lo hacen explotable. Es aquí donde muchas organizaciones se dan cuenta de que no conocen realmente cómo interactúan sus activos entre sí.

Otro punto crítico se refiere a la forma en que el riesgo se comunica dentro de la organización. Las métricas técnicas no faltan: vulnerabilidades, puntuaciones, niveles de severidad se producen con gran precisión. Más difícil resulta transformarlas en información que ayude realmente a quienes deben tomar decisiones. A menudo permanecen confinadas en un lenguaje especializado, correcto desde el punto de vista técnico pero poco utilizable fuera de ese perímetro.

El riesgo comienza a ser relevante cuando se interpreta en función de su efecto sobre el funcionamiento cotidiano de la organización. Es en el momento en que afecta a servicios, procesos y responsabilidades cuando deja de estar limitado a una evaluación técnica y empieza a entrar en las discusiones que guían las decisiones. Cuando el riesgo no es legible en estos términos, difícilmente se convierte en objeto de debate a nivel directivo. Permanece como algo que hay que vigilar, que hay que monitorizar, pero rara vez orienta elecciones conscientes. La discusión se detiene antes de llegar a las decisiones.

Este tipo de lectura nace de un enfoque distinto, más orientado a comprender cómo el riesgo evoluciona en el tiempo y qué efectos puede producir. La atención se desplaza hacia la reconstrucción del marco en el que el riesgo se inserta, hacia las posibles evoluciones y hacia la capacidad de hacer visibles las consecuencias y las decisiones que de ellas se derivan.

Un riesgo que no genera decisiones sigue siendo un dato técnico, aunque sea correcto.

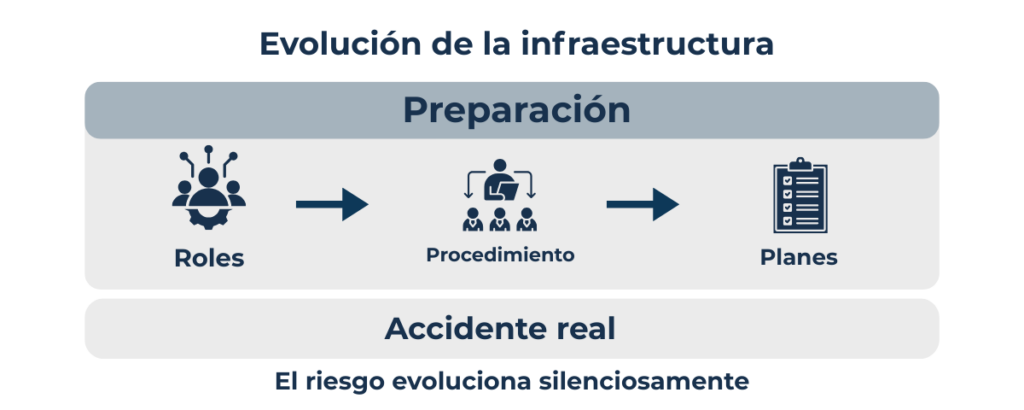

Uno de los equívocos más comunes es pensar que el riesgo cambia solo en presencia de un ataque. En realidad, el riesgo evoluciona cada vez que evoluciona la infraestructura; incluso intervenciones ordinarias, integraciones progresivas o nuevas relaciones operativas pueden alterar la exposición global sin generar señales inmediatas.

Muchos modelos de riesgo describen correctamente la situación en el momento en que se construyen, pero tienen dificultades para mantenerse alineados en el tiempo. Con el paso de los meses, mientras la infraestructura evoluciona, esa representación pierde progresivamente adherencia a la realidad operativa. El problema no es la calidad del assessment, sino la confianza que se sigue depositando en un marco que ya no se actualiza.

Gobernar el Cyber Risk requiere la capacidad de leer la evolución de la infraestructura y comprender su impacto en el riesgo, incluso cuando el cambio se produce de forma silenciosa.

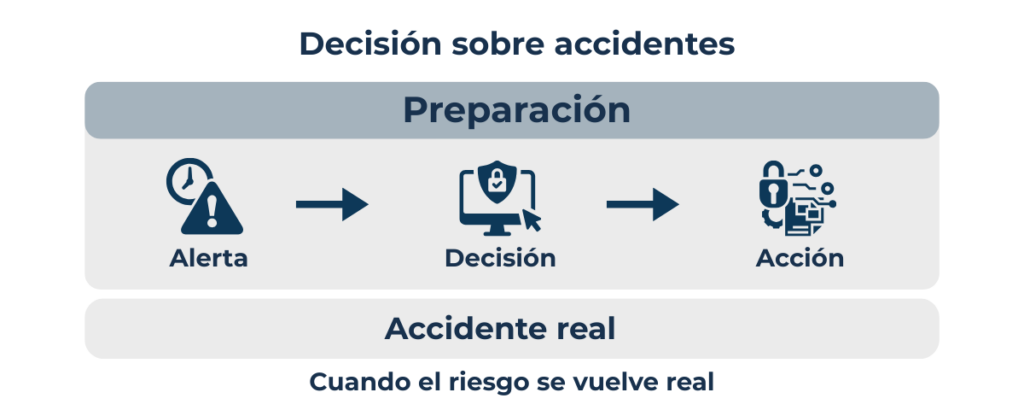

Un incidente real es el momento en el que emergen todas las fragilidades de una organización. Muy a menudo, los roles formalmente definidos se superponen, las responsabilidades se vuelven poco claras y el tiempo para intervenir se reduce drásticamente. Es aquí donde el Cyber Risk Management se pone a prueba en su dimensión más concreta.

La directiva NIS2 hace este aspecto aún más explícito al introducir la figura del Referente CSIRT. No como un simple punto de contacto, sino como un nodo operativo en la gestión de los incidentes. Una figura que debe coordinar, comunicar, tomar decisiones o apoyarlas en un contexto de alta presión.

El valor concreto del Referente CSIRT reside sobre todo en la claridad de su rol y en sus competencias efectivas. Debe saber con precisión qué puede decidir de forma autónoma, cuándo debe escalar, qué información debe recopilar y cómo debe comunicarla.

La capacidad de un equipo de cyber risk emerge realmente cuando alguien debe decidir qué hacer con rapidez y con información incompleta, asumiendo responsabilidades reales. Si este momento no está gobernado, todo lo que se ha construido previamente pierde gran parte de su valor.

Las cinco preguntas presentadas sirven para medir la madurez real de una empresa en términos de capacidad y organización de la respuesta. Indican si el Cyber Risk Management es una disciplina viva, capaz de adaptarse, o si se ha quedado en un ejercicio formal.

En 2026, el Cyber Risk será cada vez menos una cuestión de cumplimiento y cada vez más una prueba operativa real para medir el valor de una organización. No contará solo lo que se haya declarado, sino aquello a lo que una organización sea capaz de responder cuando el contexto lo requiera de verdad.

Porque gobernar el riesgo hoy significa, sobre todo, estar preparado para decidir de forma concreta y consciente.

En este escenario se inserta ESRA, como soporte operativo para quienes se ocupan del Cyber Risk Management. ESRA permite observar el riesgo en el contexto real de la infraestructura, siguiendo la evolución de los activos, las relaciones y las dependencias que determinan su exposición.

A través de una lectura continua y contextual, ESRA ayuda a comprender qué es realmente crítico hoy, cómo puede propagarse una amenaza y de qué manera los cambios técnicos modifican el perfil de riesgo. Permite hacer que el riesgo sea legible y gobernable en el contexto operativo real.

En un contexto en el que el Cyber Risk es cada vez más una cuestión de decisiones y responsabilidades, ESRA apoya a quienes deben orientarse, evaluar escenarios y decidir cómo intervenir.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Este sitio web se compromete a garantizar la accesibilidad digital conforme a la normativa europea (EAA). Para informar sobre problemas de accesibilidad, escribe a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Todos los derechos reservados