En 2025, los ataques potenciados por Inteligencia Artificial superan el 28% de las amenazas avanzadas: phishing con deepfake, prompt injection, ingeniería social generativa y malware adaptativo conforman ahora el nuevo arsenal operativo de los threat actors. Ante estos desafíos en constante evolución, se vuelve cada vez más urgente replantear la arquitectura de seguridad adoptando un enfoque Zero Trust de nueva generación y apostando por modelos de defensa autónoma.

El nuevo paradigma Zero Trust se basa en una serie de elementos tecnológicos y metodológicos que representan una clara evolución respecto a los modelos tradicionales. El objetivo ya no es simplemente “verificar y confiar”, sino establecer un control continuo y granular, donde el comportamiento de los usuarios y los sistemas sea el eje central para la toma de decisiones de acceso.

Uno de los pilares fundamentales es la adopción de gestión de identidades basada en el comportamiento (IAM) con autenticación continuacapaz de adaptarse dinámicamente al contexto y comportamiento del usuario, superando así las lógicas estáticas de autenticación. Esto permite intervenir en tiempo real ante anomalías, aumentando la resiliencia general del sistema.

La microsegmentación adaptativaextendida también a los workloads en contenedores, permite aislar dinámicamente los recursos según el contexto operativo. Este enfoque reduce la superficie de ataque y previene el movimiento lateral de amenazas en entornos híbridos y distribuidos. Otro componente estratégico clave es la cripto-agilidad. Adoptar protocolos criptográficos post-cuánticos, como Kyber, permite anticiparse a la amenaza que representa la computación cuántica, garantizando una protección duradera de los activos digitales sensibles.

Por último, el pleno cumplimiento con marcos como NIST SP 800-207 y CSA ZT asegura la adhesión a buenas prácticas compartidas y auditables. La adopción de estos estándares favorece la interoperabilidad de los sistemas y permite una gobernanza de la seguridad estructurada y verificable. Mientras tanto, los SOC cognitivos también evolucionan para hacer frente a amenazas cada vez más elusivas y distribuidas. El paradigma cambia de un modelo reactivo a uno predictivo, respaldado por automatización e inteligencia artificial.

Las soluciones XDR con orquestación automática cross-domain permiten agregar señales de diferentes dominios (cloud, identidad, endpoint) y activar respuestas automatizadas, reduciendo drásticamente el tiempo medio de detección y respuesta.

Los modelos de IA conductualcomo autoencoders y redes LSTM, permiten identificar comportamientos anómalos con respecto a líneas base dinámicas. Estos modelos son especialmente eficaces frente a amenazas zero-day y ataques miméticos que eluden las reglas tradicionales. La correlación con el marco MITRE ATT&CK permite mapear con precisión las TTP (Tácticas, Técnicas y Procedimientos) utilizadas por los atacantes. Esto permite al SOC identificar amenazas evasivas incluso cuando se manifiestan de forma fragmentaria o poco convencional.

La cadena de suministro de software ambién se ha convertido en un vector crítico. En entornos cloud-native y DevOps, la velocidad de entrega expone a nuevas vulnerabilidades si no se gestiona adecuadamente. En este contexto, la adopción de SBOM dinámicos, análisis automatizados del código con soporte de IA (SCA/DAST) y control continuo en los pipelines CI/CD se convierte en una medida imprescindible.

El cumplimiento normativo europeo incluyendo GDPR, NIS2, DORA y AI Act, exige un replanteamiento sistémico de la seguridad en la nube. La seguridad desde el diseño (security-by-design) se convierte en un imperativo, con especial atención a la soberanía de los datos, la cifratura avanzada y la gobernanza transparente de los algoritmos.

En un escenario tan fragmentado, la capacidad de tomar decisiones rápidas e informadas se convierte en la nueva ventaja competitiva. La adopción de una plataforma de gestión de riesgos cibernéticos basada en datos, capaz de integrar contexto operativo, modelos predictivos y flujos de decisión adaptativos, permite priorizar eficazmente las amenazas y optimizar la respuesta.

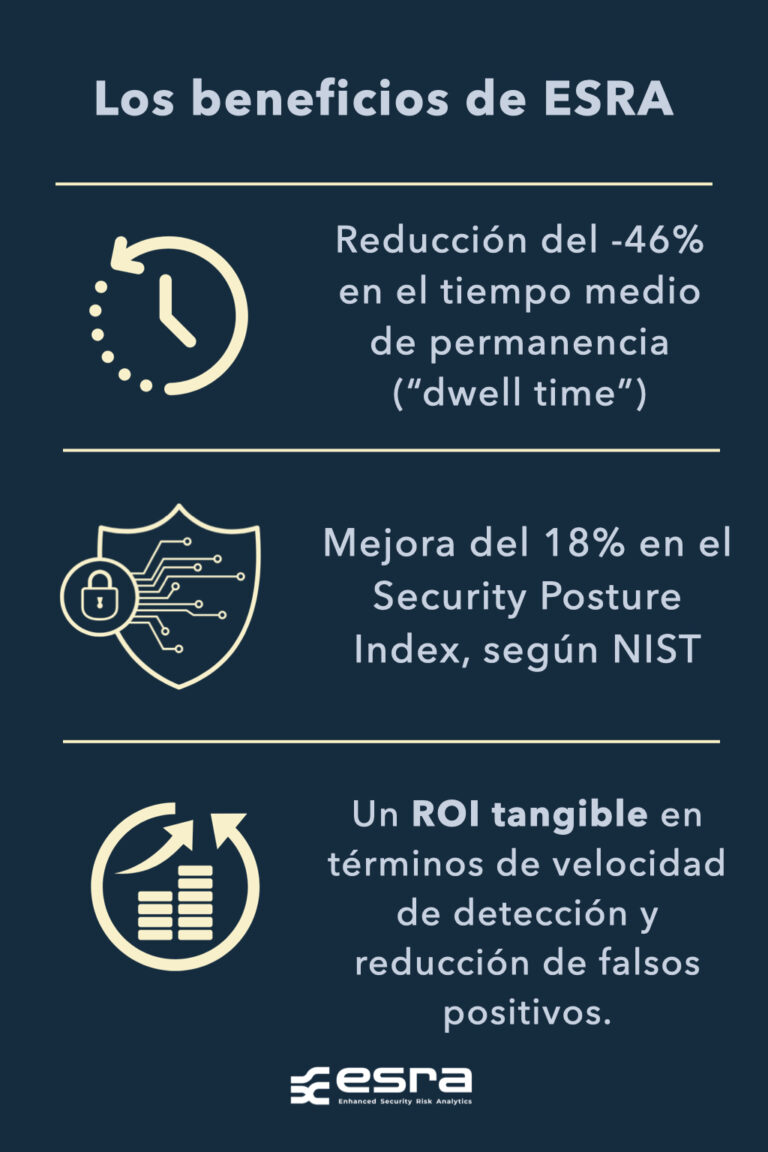

Tecnologías emergentes como ESRA se están consolidando como habilitadores estratégicos de esta visión, especialmente en contextos de alta variabilidad y sobre infraestructuras híbridas en la nube.

Los beneficios ya son cuantificables:

En un mundo donde incluso los ataques aprenden, defenderse significa hacer lo mismo. La adopción de un modelo Zero Trust 2.0, potenciado por inteligencia artificial y orquestado a través de soluciones basadas en datos como ESRA, representa no solo una evolución tecnológica, sino una necesidad estratégica.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Este sitio web se compromete a garantizar la accesibilidad digital conforme a la normativa europea (EAA). Para informar sobre problemas de accesibilidad, escribe a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Todos los derechos reservados