Iniziare un piano di Cyber Risk Management è, all’inizio, un’attività interessante ed entusiasmante.

C’è l’intenzione di fare ordine, di mettere sotto controllo tutto ciò che potrebbe diventare un problema e trovare soluzioni per migliorare tutto l’ecosistema. Sulla carta, è tutto chiaro: asset, rischi, impatti, mitigazioni.

Poi si parte davvero.

Ed è a questo punto che iniziano a emergere le complessità che nessun framework può raccontare.

Asset non censiti, informazioni frammentate, valutazioni soggettive, priorità dettate più dall’urgenza che dall’impatto reale; tutto questo, non per negligenza, ma perché la realtà è fatta di sistemi ibridi, perimetri complessi, dispositivi iperconnessi e decisioni da prendere in tempi stretti.

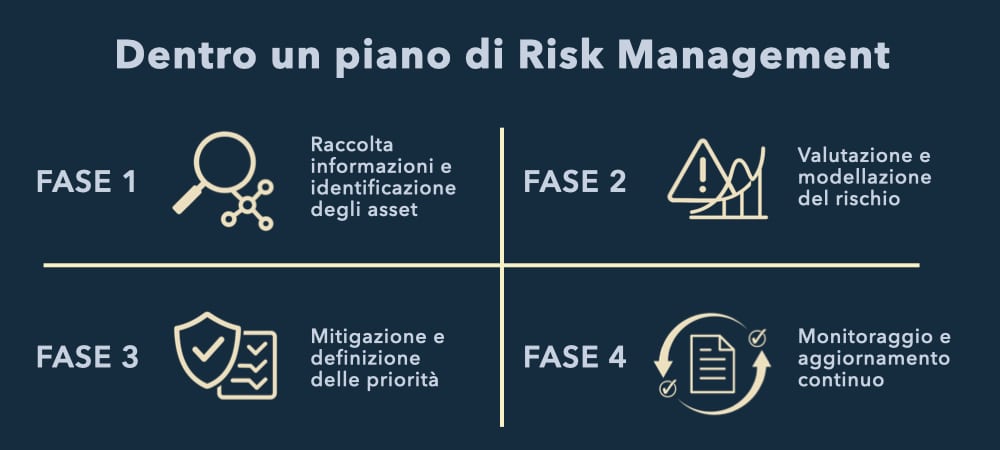

Questo articolo non vuole essere la solita guida teorica alle varie fasi del Risk Management, ma un racconto pratico, passo dopo passo, di cosa accade davvero quando un’organizzazione costruisce, o aggiorna, un piano di gestione del rischio.

Lo facciamo osservando ogni fase, con esempi concreti e criticità raccontate da chi questo lavoro lo vive ogni giorno e rivolto a chi si impegna a individuare soluzioni sempre più efficienti.

La prima fase, quella più importante e da cui dipende tutto il resto, consente di scoprire cosa si ha realmente in “casa”. Si individuano gli asset fisici e virtuali, le applicazioni (in uso o obsolete), i dispositivi IoT, i macchinari, le connessioni tra sistemi, i flussi interni ed esterni.

In teoria, questa fase cruciale dovrebbe portare a un’analisi approfondita di tutti gli asset e alla creazione di un inventario preciso e dettagliato. Purtroppo però, nella pratica, le aziende si scontrano quasi sempre con la frammentazione delle informazioni e questo non permette di avere audit precisi. A questo si aggiunge che le procedure di discovery, a volte manuali o automatiche soltanto in parte, non riescono a dare una visione chiara e aggiornata dello status. Di conseguenza, ottenere una «fotografia» precisa e in tempo reale dello stato degli asset diventa una sfida significativa.

Possibile Alert:

Durante la fase di raccolta è stato individuato un asset del perimetro OT che comunicava regolarmente con il gestionale aziendale. Nessuno lo aveva incluso nel perimetro di sicurezza, né lo aveva segnalato nella documentazione IT.

Era una zona d’ombra, rimasta fuori da ogni valutazione precedente.

Una volta raccolti tutti i dati, arriva il momento di rispondere alle domanda: “Dove siamo vulnerabili?” e “Cosa comporta tutto ciò?”

Qui si entra nel cuore della gestione del rischio: dove l’obiettivo è stimare la probabilità che un incidente si verifichi, misurarne le potenziali conseguenze e capire come le minacce si intrecciano con i processi aziendali.

Tuttavia, la realtà è spesso complessa e ci si affida a modelli statici, scarsamente connessi tra loro e faticosi da mantenere aggiornati. I dati su cui si basa l’analisi provengono da fonti eterogenee e spesso manca una visione chiara dei legami concreti tra gli asset aziendali. Di conseguenza, l’analisi risulta frammentata e la comprensione del rischio è parziale.

Possibile Alert:

Nei precedenti processi di valutazione, un file server secondario era stato classificato a rischio “basso”. Solo in una fase successiva si è scoperto che da quel nodo transitavano flussi contabili e report direzionali molto delicati. Il rischio reale era ben più alto, ma era passato inosservato perché il server non era collegato esplicitamente a un processo critico.

Una volta stimato il rischio è tempo di individuare un piano di mitigazione che permetta di risolvere le vulnerabilità individuate e segnalate nelle fasi precedenti.

Anzitutto bisogna stabilire cosa fare, in quale ordine, con quali risorse e in quanto tempo agire ed è qui che spesso molti piani finiscono per arenarsi.

Questo avviene non solo per mancanza di soluzioni o strumenti ma anche per la poca chiarezza nello scegliere le azioni corrette che mandano in confusione i decision maker, o per la scarsa visibilità sui tempi di risoluzione, le risorse necessarie e il relativo budget necessario.

Le aziende si ritrovano spesso con decine di azioni possibili, ma poche indicazioni su quali abbiano maggior impatto nel minor tempo, o su quanto costeranno in termini di effort e risorse.

Si finisce per dare priorità alle attività più “visibili” o alle richieste interne più pressanti, trascurando i punti realmente critici.

Possibile Alert:

Il team ha pianificato l’aggiornamento dei sistemi cloud, ma ha rimandato la revisione delle regole firewall interne, considerate “troppo complesse” o “troppo costose”. Proprio da quelle regole è poi emerso un percorso laterale che un attaccante ha sfruttato per muoversi tra i segmenti di rete.

Un piano di Risk Management non si chiude con un report consegnato o una checklist compilata, ma è proprio dopo la fase di valutazione e mitigazione che comincia il vero lavoro.

Le infrastrutture cambiano continuamente: nuovi asset si collegano alla rete, alcuni sistemi vengono aggiornati, nuove vulnerabilità emergono senza preavviso.

Se non c’è un sistema che monitora in modo costante e intelligente, tutto quello che è stato mappato con fatica rischia di diventare obsoleto già dopo poche settimane.

Possibile Alert:

Un aggiornamento introduce una libreria vulnerabile. Nessuno se ne accorge, perché non viene segnalato o registrato finché un test successivo ne rileva l’esposizione. In questo modo il sistema potrebbe rimanere vulnerabile per settimane, o addirittura mesi, fino al successivo discovery manuale degli asset.

Costruire un piano di Cyber Risk Management è un processo complesso, chiunque ci abbia lavorato davvero lo sa che non basta applicare un framework o seguire un manuale. Serve comprensione profonda del contesto, capacità di leggere tra le righe e, soprattutto, strumenti che aiutino ad analizzare in maniera completa la situazione.

In ai.esra affrontiamo ogni sfida con passione, competenza e una visione chiara del futuro, disegnando soluzioni verticali con modelli predittivi che servono ad anticipare il rischio. Ed è qui che nasce ESRA, la piattaforma completa per il Cyber Risk Management che offre visibilità completa su rischi, minacce e impatti aziendali attraverso valutazioni data-driven.

Il rischio non è qualcosa che si calcola una volta sola. È qualcosa che si muove, cambia, evolve.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Este sitio web se compromete a garantizar la accesibilidad digital conforme a la normativa europea (EAA). Para informar sobre problemas de accesibilidad, escribe a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Todos los derechos reservados